Die Blockchain verknüpft Datensätze so, dass aus einzelnen Einträgen eine gemeinsame Geschichte entsteht, die viele Rechner gleichzeitig bezeugen. Nicht jede These über ihren Nutzen hält der Realität stand, jedoch bleibt der Kern bestechend einfach, sobald die Mechanik einmal klar vor Augen liegt.

Sie ist weder Magie noch ein unverständliches Rätsel, vielmehr eine elegante Antwort auf die Frage, wie Vertrauen digital organisiert werden kann. Ihre Wirkung entfaltet sich dabei im Hintergrund, wo Daten zu Gewissheiten werden.

Inhaltsverzeichnis

Das steckt hinter der Blockchain

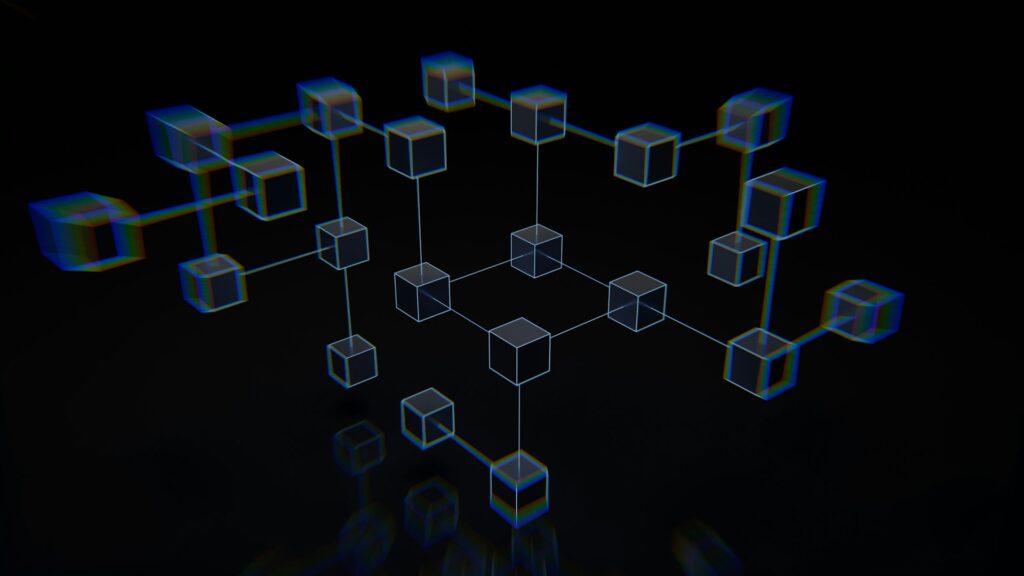

Eine Blockchain ist eine verteilte Datenstruktur, die nicht an einem Ort liegt, sondern in vielen identischen Kopien auf Knoten eines Netzwerks. Jeder Knoten bewahrt dieselbe Historie, prüft neue Einträge und hält die Aufzeichnungen synchron. An die Stelle einer zentralen Kontrollinstanz tritt das Zusammenspiel der Teilnehmer, wodurch Vertrauen als Eigenschaft des Systems entsteht.

Das lässt sich wie ein gemeinsames Kassenbuch vorstellen, das gleichzeitig in vielen Ordnern geführt wird. Neue Zeilen erscheinen erst dann, wenn die Beteiligten die Korrektheit bestätigen, anschließend bleibt der Eintrag dauerhaft Teil der Chronik. Diese Architektur macht die Blockchain so belastbar, dass selbst bei Ausfällen einzelner Knoten die übrigen weiterarbeiten, als wäre nichts geschehen. Durch diese einfache, aber wirkungsvolle Idee wurde der Grundstein für ein völlig neues Verständnis digitaler Sicherheit gelegt.

Kryptowährungen machen die Technologie sichtbar, sie erschöpfen sie jedoch nicht. Es sind diverse Krypto Coins vorhanden, die die Technologie als Grundlage nutzen. Darüber hinaus profitieren Lieferketten von lückenloser Nachverfolgung, da Herkunft, Übergaben und Zustände als gemeinsame Chronik erfasst werden können. Im Energiemarkt lassen sich lokale Überschüsse handeln, ohne dass ein einzelner Anbieter die Vermittlung steuert.

Digitale Identitätslösungen ordnen Nachweise einer Person zu und erlauben selektives Vorzeigen, wodurch weniger Daten zirkulieren als bei klassischen Kopien. Auch Register und Nachweisprozesse gewinnen an Transparenz, wenn Ereignisse als fortlaufende Einträge dokumentiert werden, die viele Beteiligte gleichzeitig kontrollieren.

Vom Block zur Kette – Schritt für Schritt

Ein Block versammelt Datensätze, ergänzt um Zeitangaben und einen Hash. Diese Hashfunktion erzeugt aus dem gesamten Inhalt einen Fingerabdruck mit fester Länge. Schon eine minimale Änderung führt zu einem völlig anderen Ergebnis, weshalb Manipulation sofort auffällt. Zusätzlich enthält jeder Block den Hash des unmittelbar vorherigen Elements. Dadurch verknüpft sich die Chronik zu einer Kette, in der ein Glied das nächste sichert.

Ein Versuch, einen älteren Block nachträglich zu verändern, würde die Prüfsummen der folgenden Elemente unbrauchbar machen, was alle Knoten in kürzester Zeit erkennen. Auf diese Weise entsteht eine nachvollziehbare Reihenfolge, die Integrität und Transparenz zugleich liefert. Diese Verkettung sorgt für Sicherheit und für Nachvollziehbarkeit, denn jeder Eintrag ist eindeutig datiert und kann jederzeit überprüft werden. So verwandelt sich eine einfache Liste von Daten in ein System, das sich selbst kontrolliert und bestätigt.

Dezentralisierung als Herzstück, nicht als Zierde

Das Netzwerk besteht aus Knoten mit unterschiedlichen Rollen. Vollständige Knoten speichern die gesamte Kette und validieren Einträge, leichtere Varianten arbeiten mit kompakten Nachweisen. Die Verteilung schafft Ausfallsicherheit und erschwert Eingriffe. Zugangsmodelle unterscheiden sich je nach Einsatzzweck. Öffentlich zugängliche Systeme erlauben Teilnahme ohne vorherige Freigabe, private Lösungen beschränken die Rechte auf bekannte Organisationen, Konsortien bündeln Verantwortung in einer Gruppe.

Jede Variante folgt demselben Prinzip der verteilten Übereinkunft, wählt jedoch andere Schwerpunkte bei Offenheit, Geschwindigkeit und Kontrolle. Dezentralisierung bedeutet dabei ein fein abgestimmtes Gleichgewicht zwischen Freiheit und Ordnung. Je mehr unabhängige Knoten teilnehmen, desto stärker wird das Vertrauen in die gemeinsame Datenbasis.

Neue Blöcke gelangen nicht automatisch in die Kette. Vorab muss Einigkeit darüber bestehen, dass die Regeln eingehalten wurden. Diese Einigkeit stellen Konsensmechanismen her. Ein bekanntes Verfahren verlangt Rechenarbeit, bis eine gültige Lösung gefunden ist. Die Instanz mit der schnellsten gültigen Lösung darf den nächsten Block anfügen und erhält eine Belohnung. Andere Systeme knüpfen das Recht zum Anfügen an eingesetzte Anteile und reduzieren so den Energiebedarf. Beide Ansätze zielen darauf, ehrliches Verhalten zu fördern und abweichende Historien zu verdrängen.

Sicherheit durch Kryptografie – nachvollziehbar in jedem Schritt

Die Stabilität ergibt sich aus mehreren Schichten. Hashfunktionen sichern die Struktur, digitale Signaturen bürgen für die Herkunft von Transaktionen, asymmetrische Verfahren erlauben Verifikation ohne Preisgabe privater Schlüssel. Jede Transaktion trägt eine Signatur, die sich öffentlich prüfen lässt.

Dadurch bleibt die Zuordnung verlässlich, ohne Identitäten vollständig offenzulegen. Absolute Unangreifbarkeit wäre eine Illusion, deshalb verdienen Implementierungsfehler, unsichere Schlüsselaufbewahrung und Schwachstellen in Anwendungen besondere Aufmerksamkeit.

Forschung beschäftigt sich zudem mit kryptografischen Verfahren, die auch künftig robust bleiben sollen, falls neuartige Rechenmodelle etablierte Algorithmen bedrängen. In gewisser Weise gleicht Kryptografie einem ständigen Wettlauf, jede Verbesserung bringt neue Herausforderungen hervor und jede Bedrohung beflügelt den Erfindergeist. Gerade dieser permanente Fortschritt sorgt dafür, dass Sicherheit in digitalen Systemen ein Prozess ist.

Was leisten Smart Contracts konkret?

Smart Contracts sind Programme, die Bedingungen prüfen und anschließend Handlungen auslösen. Eine Zahlungsverpflichtung kann an Ereignisse gebunden werden, die aus vertrauenswürdigen Quellen stammen. Treffen die Daten ein, führt der Vertrag die Aktion aus und dokumentiert das Ergebnis in der Kette. Dadurch entfallen manuelle Zwischenschritte, Kosten sinken und Abläufe beschleunigen.

Sorgfalt beim Entwurf bleibt entscheidend, weil Fehler im Programm nach der Veröffentlichung schwer zu korrigieren sind. Audits, klare Zuständigkeiten und Sicherheitsnetze wie Upgrademechanismen oder kontrollierte Wartungsfenster mindern das Risiko. Smart Contracts eröffnen damit eine neue Dimension der Automatisierung, bei der Vertrauen programmiert wird. Wenn Maschinen beginnen, rechtliche Beziehungen zu steuern, verschmelzen Technik und Recht auf faszinierende Weise.

Vom Schlagwort zum Werkzeug

Mit der Zeit wandelt sich die Perspektive. Aus einem Trendthema entsteht Infrastruktur, die im Hintergrund zuverlässig arbeitet. Dort, wo viele Parteien dieselbe Historie benötigen, liefert die Technik eine belastbare Lösung.

Offene Fragen bleiben, etwa rund um Datenschutz, langfristige Kryptografie und die Abstimmung gemeinsamer Regeln. Je besser Standards und Interoperabilität funktionieren, desto reibungsloser verzahnen sich Anwendungen aus verschiedenen Domänen.

Die Technologie wirkt dann nicht durch Lautstärke, sondern durch Verlässlichkeit im Alltag. Die Zukunft der Produkte daraus liegt weniger im Spektakel als in der stillen Effizienz, mit der sie Vertrauen in digitale Abläufe webt. Sobald diese Balance erreicht ist, wird Blockchain nicht mehr wie ein Schlagwort klingen, sondern wie eine Selbstverständlichkeit, die unauffällig das Rückgrat vieler Prozesse bildet.